El phising a redes sociales supera ya al de bancos

Según los resultados del segundo trimestre de 2012 de Kaspersky Lab, los ataques contra los usuarios de redes sociales han constituido más de la cuarta parte del total de intentos de robo de datos personales mediante phishing, superando el de organizaciones financieras. El crecimiento de la cantidad de ataques contra las redes sociales está directamente relacionado con la llegada de las vacaciones de verano y el protagonismo que adquieren universitarios y jóvenes en la Red.

Este grupo de usuarios es el que más se conecta y por lo tanto, son las redes sociales las que más acaparan su tiempo e interés en Internet. No suelen contar con cuentas de banca online y, además, en verano bajan significativamente las actividades financieras, dos factores que hacen que el spam dirigido a organizaciones financieras disminuya. A pesar del descenso, se mantiene en niveles altos ya que es el más lucrativo para los ciberdelincuentes.

Contenido de la información:

- De España salen el 3 % de los correos phising

- La atención en WikiLeaks la convierte en cebo para el spam y el phising

- Los juegos de las redes sociales incrementan el spam y las posibilidades de ser pillados con el phising

- Uno de cada tres perfiles abiertos de Facebook es víctima de phising

- Las tarjetas de crédito de los padres de jugadores online, objeto del phising

Mucho cuidado en determinadas campañas con este tipo de estafas. Este es el aviso de la Policía Nacional sobre los fraudes relacionados con la renta si abres estos mensajes.

Así, durante este segundo trimestre de 2012 se ha presenciado una reducción en la cantidad de spam. Esto se debe principalmente a que durante las vacaciones de verano hay muchos equipos infectados por bots spam que permanecen apagados, puesto que sus dueños están de vacaciones. Sin embargo, existen otras razones no estacionales que también podrían indicar este descenso, como razones económicas (la actual crisis) y de competencia (algunos clientes abandonan a los spammers para contratar servicios de cupones). Veamos cuáles:

Esta competencia de los cupones se basa en que las empresas que ofrecen estos servicios mediante descuentos colectivos se han convertido en una alternativa al marketing al que recurren pequeñas y medianas empresas, pero difieren del spam en que son completamente legítimos. La forma en que se difunden los avisos es casi la misma en ambos casos: los servicios de cupones envían actualizaciones entre sus clientes, pero los filtros antispam no las bloquean.

La crisis se refleja en el spam

Según los pronósticos de Kaspersky Lab, si la situación económica como ahora, o sobre todo si empeora, la cantidad de spam seguirá reduciéndose, incluso cuando termine el periodo de vacaciones, siendo posible que se reduzca hasta al 65 % durante este año, cuando en la actualidad está en torno al 75 %.

Además, debido a la crisis se ha producido un cambio en la temática de este tipo de correos. De esta manera, en el spam en inglés de mayo ha empezado a crecer la cantidad de mensajes de la temática “Finanzas personales”, constituyendo el 23,5 % del total del spam en inglés y triplicándose a principios de julio, hasta el 73 %.

En cuanto al spam sobre “Bienes inmuebles”, prevalecen las viviendas en países con problemas económicos, como por ejemplo, en España. Esto se debe a que los pequeños inversores están tratando de vender los inmuebles cuyo precio, según los pronósticos, pronto caerá.

Malware viajero

Los delincuentes que propagan mensajes maliciosos siguen perfeccionando sus trucos de ingeniería social. Así, durante este trimestre registramos envíos masivos que en su conjunto son todo un “paquete turístico” al parecer preparado por los spammers especialmente para el periodo de vacaciones.

En primer lugar, se trata de enlaces maliciosos incluidos en notificaciones falsas de compañías aéreas sobre la posibilidad de registro online en el vuelo, con British Airways como protagonista durante este trimestre.

Además de los vuelos, también se ha detectado emails similares sobre reservas de hoteles desde booking.com. En los mensajes que ofrecen confirmar la reserva de las habitaciones había un adjunto malicioso que Kaspersky Anti-virus detectaba como Trojan-spy.Win32.Zbot.

Recordamos que los grandes servicios nunca envían confirmaciones de reservas en archivos zip. En caso de surgir dudas sobre la autenticidad del mensaje, siempre es posible ponerse en contacto con la compañía, visitar su sitio oficial y usar el formulario de contacto, teléfono o correo electrónico allí presentes.

La geografía del spam

Hemos vivido un gran cambio en la geografía de las fuentes de spam. Los delincuentes, interesados en la buena calidad de Internet y la gran cantidad de usuarios, han dirigido la potencia de sus botnets hacia China y EE. UU., desde donde actualmente se propaga la mayor cantidad de spam.

Hace unos años China ya había estado entre los líderes de la estadística de spam, pero después de que en 2006 se promulgara la ley antispam, la cantidad de spam enviado desde este país bajó significativamente. Han pasado 6 años y al parecer los spammers se han olvidado de esta ley, puesto que nunca se aplicó de forma activa.

A pesar de que desde Kaspersky Lab había pronosticado cambios en la distribución de las fuentes de spam, no se esperaba que llegasen a ser tan bruscos. Por otra parte, se ha mantenido la tendencia de crecimiento de la cantidad de spam procedente de Asia y América Latina.

De España salen el 3 % de los correos phising

España figura en la lista de los países (puesto número 8) dónde están ubicados los servidores que alojan las direcciones web contenidas en los correos fraudulentos de phising. Esto indica que un 3,2 % de los ataques remiten a servidores ubicados en nuestro país y, por tanto, podrían ser generados en España. En 2009, esta cifra era del 2,6 %. Por ejemplo, el gusano Stuxnet demostró que era real la amenaza a los sistemas de control industriales extremadamente especializados. Estos tipos de ataques son indicativos de alto nivel de organización y financiación que hay detrás de las redes de sabotaje y espionaje tecnológico.

Las empresas siguen enfrentándose a ataques en su seguridad tecnológica que cada vez presentan un mayor nivel de sofisticación y personalización, según indica el último informe sobre seguridad -iBM X-force 2010 Trend and Risk Report- que elabora anualmente el equipo de investigación y desarrollo de IBM. De hecho, el año 2010 puede ser recordado como el año en el que se produjeron los ataques más sofisticados a la seguridad tecnológica que hasta ahora se habían visto en la industria.

IBM identificó más de 8.000 vulnerabilidades nuevas (defectos en la programación o el diseño de las aplicaciones de software que hacen que estos programas estén expuestos a incidencias de seguridad) en 2010, lo que supone un incremento del 27 % con respecto a 2009. Las aplicaciones web es la categoría de software más afectada, con un 49 % del total de las vulnerabilidades identificadas. El 44 % de estas vulnerabilidades carecían de parche suministrado por el proveedor a finales del año pasado.

Phishing

Aunque siguen produciéndose ataques, en 2010 el volumen máximo de mensajes de correo electrónico con phishing fue inferior a la cuarta parte de los volúmenes máximos registrados en los dos años anteriores. Esto podría indicar un cambio de tendencia hacia otras metodologías de ataques más rentables, como las redes botnet y la clonación de tarjetas en cajeros automáticos. A pesar de este descenso, aumentó la importancia del “spear phishing”, una técnica de ataque más selectiva lanzada contra las redes empresariales.

Durante los primeros meses de 2010, los volúmenes de spam aumentaron espectacularmente hasta alcanzar su máximo histórico. Sin embargo, hacia finales de año se registró un descenso del 70 % en los volúmenes de tráfico, justo antes de Navidad. Por lo tanto, a pesar de las fluctuaciones, los volúmenes de spam a final del año pasado fueron ligeramente inferiores a las de 2009. Es posible que esto se deba a que los remitentes de spam no se interesen tanto en incrementar el volumen total de mensajes enviados, sino por burlar los filtros que impidan su llegada a los buzones de correo.

Móviles y cloud computing

El informe indica también que las organizaciones se preocupan cada vez más por la seguridad que tienen los dispositivos móviles y teléfonos inteligentes de sus empleados. El estudio X-force de 2010 documentó un aumento en el volumen de la divulgación de vulnerabilidades de dispositivos móviles. No obstante, el malware en los dispositivos móviles todavía no es algo habitual, pero es importante que las organizaciones aseguraren el control de sus datos, incluyendo en sus estrategias de seguridad a los teléfonos inteligentes, por ejemplo.

Por otro lado, el informe también analiza la seguridad de los entornos cloud computing. La percepción de la seguridad “en la nube” sigue considerándose un inhibidor a la hora de optar por este modelo. Los proveedores de esta tecnología deberían ganarse la confianza de sus clientes ofreciéndoles infraestructuras con capacidades de seguridad que respondan a las exigencias específicas de las aplicaciones que sus clientes incorporan a la nube. Si lo hacen, la seguridad pasará de ser un inhibidor a un impulsor en la adopción de este tipo de tecnología.

Acerca del informe

El informe recoge datos de numerosas fuentes de información, entre las que se incluyen la base de datos de IBM con más de 50.000 vulnerabilidades de seguridad informática, así como la supervisión en tiempo real de 13.000 millones de incidentes de seguridad diarios en 4.000 clientes de más de 130 países.

La atención en WikiLeaks la convierte en cebo para el spam y el phising

Estos días que la web WikiLeaks es noticia debido a las acusaciones a las que se enfrenta su creador por presuntos delitos sexuales, los spammers se están aprovechando de esta situación para crear nuevas líneas de ataque de phising y spam. Según SPAMfighter, la situación crítica y de debilidad por la que pasa estos días Wikileaks, debido a que Paypal, Mastercard y Visa han dejado de servirlos, hace que los spammers utilicen el nombre de la compañía como cebo y falsifiquen correos en Twitter.

Estos días el correo basura sobre WikiLeaks ha aumentado considerablemente, especialmente los spam de “WikiLeaks en Twitter”, donde los spammers ofrecen las últimas novedades acerca de la situación de la empresa y su creador, Julian Assange.

Dichos mails parecen ser enviados por Twitter, pero en su contenido aparecen links que no llevan a páginas de Twitter, si no a falsas Webs de productos farmacéuticos.

“Es típico que los piratas informáticos utilicen temas globales y actuales para crear spam. Siempre lo vemos en ejemplos como las olimpiadas, catástrofes naturales, y ahora con WikiLeaks”, comenta Martin Thorborg de SPAMfighter. El gran debate sobre WikiLeaks y los muchos intentos para degradarlo es de gran interés para los spammers. Podemos prever que tendremos WikiLeaks durante los próximos meses”.

Desde la compañía se advierte a los usuarios de la importancia de ser precavidos frente a este tipo de amenazas a la hora de abrir correos sospechosos. Es totalmente necesario que los usuarios implanten en sus equipos informáticos un filtro anti spam que proteja la bandeja de entrada y por supuesto un programa anti virus y anti spyware.

Las aplicaciones de entretenimiento disponibles en las redes sociales requieren que los usuarios cuenten con una gran cantidad de amigos y simpatizantes para jugar el mismo juego y poder alcanzar las puntuaciones más altas. Para lograr esto, los jugadores disponen de canales, grupos y páginas de fans, que facilitan la interacción entre ellos. Los ciberdelincuentes están aprovechando esto para crear falsos perfiles y, mediante bots -programas automatizados- publicar mensajes de spam o maliciosos en páginas de grupos, fan pages, etc., tal y como se muestra en el estudio que Bitdefender presentó con motivo del evento MIT Spam Conference. ¿Conclusión? Las aplicaciones de juegos incrementan el spam y el phishing más de un 50 % en las redes sociales.

A diferencia de lo que ocurre con el spam tradicional en redes sociales, cuando el spam se produce en canales relacionados con estos juegos sociales, la facilidad para que un usuario acepte como amigo a un desconocido es mayor, puesto que le interesa aumentar el número de colaboradores de su equipo. Esto hace casi imposible detectar automáticamente a los spammers, puesto que los propios usuarios tienden a darles credibilidad.

El estudio también demuestra que los perfiles falsos más exitosos son aquellos más cuidados y que imitan a los reales, incluyendo muchas fotos, etc. En un experimento desarrollado para el estudio, los investigadores de BitDefender crearon tres perfiles falsos (uno sin ninguna foto y sin apenas información del usuario, otro con una foto y algo de información y un tercero con muchos datos y muchas fotos). Los tres perfiles fueron incluidos en grupos con intereses generales. Una hora después, la gente comenzó a agregar a los tres perfiles. El primer perfil ganó 23 amigos, el segundo 47 y el tercero 53.

Después, se unieron esos mismos perfiles a grupos relacionados con juegos sociales. El volumen de amigos creación drásticamente. En 24 horas, 85 usuarios aceptaron como amigo al primer perfil, 108 al segundo y 111 al tercero.

“Los usuarios son más propensos a aceptar los spammers en su lista de amigos cuando están en una red social que en cualquier otro entorno online,” señala Raúl García, Responsable de Marketing de BitDefender en España, “sobre todo, si necesitan un grupo muy grande para mejorar su puntuación o su situación en un juego”.

Las implicaciones en materia de seguridad son numerosas, y van desde la consolidación y el aumento del poder de spam, al robo de datos privados, secuestro de perfiles sociales, difusión de malware, etc. Por ejemplo, una URL acortada publicada sin ninguna explicación (es decir, sin ningún mensaje adjunto) desde cada perfil falso creado por BitDefender fue seguida por un 24 por ciento de los amigos de las tres cuentas, aunque no sabían quién lo envió y a dónde dirigía. Dicho de otra manera, si hubiera dirigido a una descarga de malware, el 24 % hubiera quedado infectado.

Uno de cada tres perfiles abiertos de Facebook es víctima de phising

Un elevado número de usuarios de la red social Facebook desconoce el riesgo que corre su información al abrir su perfil a personas totalmente desconocidas y aceptando solicitudes o links extraños. De hecho, se calcula que el 35 % de los usuarios de Facebook podría ser víctima de phishing. La empresa de seguridad Check Point ha simulado una estafa de phishing sobre una muestra aleatoria de usuarios de Facebook. Los resultados no han podido ser más reveladores.

Haciendo uso de un perfil falso en la red social, se ha difundido un mensaje de correo electrónico privado, incluyendo la opción “echa un vistazo a mis últimas fotos”, así como un enlace a una URL externa. De este modo, Check Point ha podido averiguar cuántos usuarios realmente abrieron el mensaje e hicieron clic en el enlace.

Según los resultados obtenidos tras la prueba, de cada 200 usuarios que recibieron ese correo electrónico, 71 hicieron clic en el enlace tratando de acceder a la página adjunta, es decir, el 35 % de las personas a las que se les envió el correo. Si ese vínculo se hubiese redirigido a una página infectada o un sitio de phishing, más de 71 ordenadores podrían estar infectados o haber sufrido una maniobra de ataque de algún hacker.

Entrar hasta la cocina

Además, el experimento demostró que acceder a los perfiles de muchos usuarios es sencillo, por lo que cualquier desconocido podría disponer de nuestra información personal en cualquier momento, como direcciones de correo electrónico o datos privados y personales, como la fecha de nacimiento, el nombre de su mascota. Este tipo de información es más que suficiente para que los piratas informáticos puedan cometer actividades delictivas.

“Esta acción ha demostrado el poder que tienen las redes sociales para propagar ataques de phisihing entre los usuarios”, afirma Guy Guzner, director de productos de seguridad de Check Point. “Para un hacker es bastante sencillo hacer uso de estas herramientas para expandir sus enlaces maliciosos, gusanos, troyanos o virus a un grupo amplio de usuarios confiados y en muy poco tiempo”.

Formas de actuar

Los usuarios de las redes sociales creen que están navegando en un espacio seguro, íntimo y privado. Sin embargo, esto no es así. Muchos ciberdelincuentes mienten y se presentan como amigos sólo para robar información personal y confidencial, así como detalles financieros si es posible. Estas redes sociales no son más seguras que cualquier otro lugar en Internet, por lo que se debe tomar las mismas precauciones que, por ejemplo, en el correo electrónico..

“Existen soluciones informáticas que ayudan a solucionar esta problemática”, recuerdan desde Check Point. Se trata de nuevas protecciones del puesto de trabajo que han sabido adaptarse a los nuevos tiempos sin renunciar a los beneficios que las redes sociales traen consigo. La pregunta es, ¿sabrán apostar las organizaciones por estas soluciones u optarán por renunciar a ellas?

Asistimos, en cierto modo, a la misma reticencia que el empresario tuvo hacia el ‘boom’ de Internet, cuando abrir el negocio a la Red se interpretaba más como un riesgo que como una ventaja competitiva. Quienes renunciaron a esta ventaja, padecieron tiempo después las consecuencias, lamentándose por no haber aprovechado toda la tecnología que tenían a su alcance.

Las tarjetas de crédito de los padres de jugadores online, objeto del phising

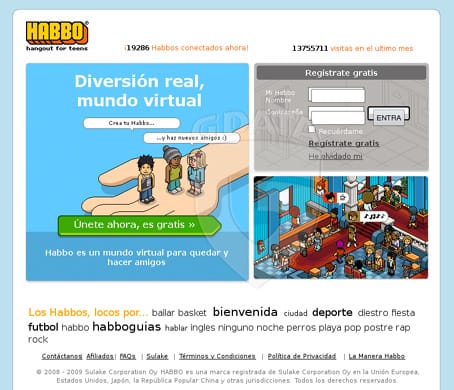

Millones de adolescentes participan en muchas comunidades online de juegos, como la de Habbo Hotel, que ha sufrido un ataque de phising en la que los ciberdelincuentes se interesan por las cuentas de sus jóvenes jugadores… así como en las tarjetas de crédito de sus padres. Una y otra vez los ciberdelincuentes insisten en falsificar los juegos online más populares para conseguir los datos de accesos de sus usuarios. En esta ocasión, la víctima de sus ataques ha sido Habbo Hotel, que con millones de usuarios (la mayoría adolescentes) es una de las mayores redes sociales de Internet. G Data ha localizado falsas páginas de registro en inglés, francés, español y alemán.

Algunas de estas falsas páginas de Habbo Hotel están perfectamente diseñadas y es prácticamente imposible diferenciarlas de las originales. Si un usuario introduce en ellas los datos de su cuenta estará permitiendo que los delincuentes le suplanten y gasten sus “Habbo Créditos”, la moneda que permite comprar elementos extras en este universo virtual. Por supuesto, el primer objetivo de los malhechores será cambiarlo por dinero contante y sonante, por ejemplo a través de la plataforma online de eBay.

Pantallazo de una falsa página de registro en Habbo

Las tarjetas de crédito de los padres, objetivo de una estafa por phising

Las tarjetas de crédito de los padres, objetivo de una estafa por phising

Otro riesgo que sufren las víctimas de estos falsos Habbo Hoteles es el de la estafa bancaria. En la página oficial de Habbo se pueden comprar “Habbo Créditos” con tarjeta de crédito y por eso no extrañara a los usuarios habituales las ofertas de Habbo Créditos con que los cibercriminales les atraen a sus páginas de phising. Si el usuario introduce los datos de la tarjeta, los delincuentes se harán con ella y podrán cargar sus compras contra la cuenta corriente asociada a la tarjeta o bien venderla en los mercados negros de Internet.

Blogs para engañar a los usuarios

En Alemania está circulando otra particular forma de estafa a la que los jóvenes usuarios de Habbo son especialmente vulnerables. Los “Habbo Créditos” pueden comprarse por teléfono a un precio de 3,30 € por 18 Habbo Créditos (puede haber pequeñas diferencias entre países) mediante un ID que legitima a cada usuario. El método es imitado por los estafadores una vez más para lucrarse de manera fácil: El estafador crea un blog donde atrae a los usuarios de Habbo con el reclamo de moneda gratis y ofrece un código para realizar la compra pero los Habbo Créditos comprados serán almacenados en la cuenta del estafador para su posterior uso o venta.

Cómo evitar riesgos

G Data recomienda a todos los padres que visiten junto a sus hijos aquellos sitios diseñados específicamente para ellos y vigilen regularmente sus actividades en la Red. En general, los usuarios deben ser extremadamente cuidadosos y examinar la URL de su navegador web antes de realizar cualquier registro en Habbo. Para un primer registro, el usuario debería usar sin excepción la página segura que ofrece el sitio oficial de Habbo: https://www.habbo.es/register